La ingeniería social: Como evitar ser víctima de una estafa cibernética.

Todos tenemos un amigo o amiga que asegura que su ex pareja le hackeó Facebook o Whatsapp, aseverando que de alguna manera se introdujeron a su teléfono o computador y extrajeron sus conversaciones privadas.

Por más descabellada que sea esta idea, es algo real, y es relativamente fácil de realizar si se utilizan ciertas técnicas que involucren sentimientos, pensamientos y emociones de una víctima que pudo haber sido estudiada o simplemente alguien que apareció al azar. Estas técnicas de manipulación y persuasión son normalmente conocidas como técnicas de ingeniería social y su único objetivo es sustraer información confidencial de la víctima deseada.

Según Wikipedia la ingeniería social en el contexto de la seguridad de la información, es la manipulación psicológica hacia las personas para que actúen de cierta manera o divulguen información confidencial. Sin embargo, el autor del libro “Ingeniería Social: El arte del hacking personal”, el ingeniero social, consultor de seguridad informática y emprendedor de tecnologías de la información Christopher J. Hadnagy, hace un análisis con mayor profundidad y estudia por separado el concepto de la ingeniería, que es “el arte o la ciencia de llevar a aplicación práctica el conocimiento de las ciencias puras como la física o la química”; con el concepto del término social el cual es: “relativo perteneciente a la vida, el bienestar y las relaciones de los seres humanos en una comunidad”, para crear un concepto integral que define a la ingeniería social como “el arte o la ciencia para maniobrar hábilmente a los seres humanos para que actúen de alguna manera determinada en algún aspecto de sus vidas”.

Este concepto, ya más generalizado, nos invita a pensar que la ingeniería social no solo se trata de una ciencia que sirve para la manipulación de la gente con el objetivo de hacerla víctima de estafas, sino por el contrario también puede ser de mucha utilidad para distintas profesiones que requieren obtener verdades o información de las personas de una manera sutil, como por ejemplo la abogacía o los médicos y psicólogos, quienes buscan en nuestras explicaciones encontrar las razones que causan ciertos males que podemos ocultar en primera instancia. También puede servir a manera de mecanismo de persuasión para que una persona haga un cambio en su vida de manera positiva como convencer a alguien que debe perder peso o dejar el alcohol.

Sin embargo, a pesar de que dichas técnicas de la ingeniería social sean de mucha utilidad, este post busca brindar información para evitar ser víctima del fraude cibernético, ya que creemos que la educación y el conocimiento abrirá las puertas a que la gente piense diferente y no caiga en trucos mentales, ni en chantajes emocionales.

¿Cómo reconocer un ataque de ingeniería social?

Por más increíble que parezca, no solo las personas de buena fe son las víctimas más comunes de los ataques de ingeniería social, sino también los incrédulos y las personas que piensan que “se las saben todas”, porque asumen que nunca serán víctimas de nada, pero esa sensación de seguridad y quemeimportismo es una de las características más buscadas por los hackers. Esto se debe a que generalmente, ellos no solo lanzan un ataque al azar y esperan que caiga una presa, sino que planifican un ataque cibernético después de haber investigado a una empresa o a la persona que constituya un posible eslabón débil dentro de ella, y de esta manera decidir el método de ataque y la ejecución del mismo.

Por este motivo es muy importante comprender como piensan los ingenieros sociales maliciosos y entender que los estafadores son capaces de todo. Este conocimiento puede ayudar a que sepas cómo identificarlos y evitar ser víctima de este tipo de ataques.

Este artículo no hablará de una clasificación específica de cada tipo de ataque, ni de lenguaje técnico avanzado, sino que se enfocará en que el usuario común entienda la manera de pensar de un posible atacante malicioso y cómo se beneficiaría de cualquier información que nos sustraiga.

Recopilación de información

Los ingenieros sociales primero intentarán recopilar información de su víctima. Alguna vez quizás escuchaste el refrán, “la basura de un hombre es el tesoro de otro”. Los hackers pasan constantemente buscando información de empresas o de sus empleados en “la basura”, es decir, en lugares que nosotros ignoramos de su peligrosidad, sean estos, sitios digitales como blogs o nuestras redes sociales, así como también en lugares físicos como los contenedores de basura de manera literal.

Por ejemplo, con nuestra información personal de Facebook o con nuestros registros en ciertos blogs pueden encontrar gustos, hobbies, direcciones de correo, instituciones educativas, familiares, números de teléfono; es decir, un sinnúmero de información que consideramos irrelevante y que ellos pueden utilizar para intentar entablar una relación aprovechándose de nuestra curiosidad. El objetivo es establecer contacto a nombre de gente que conocemos o de una institución en la que confiamos.

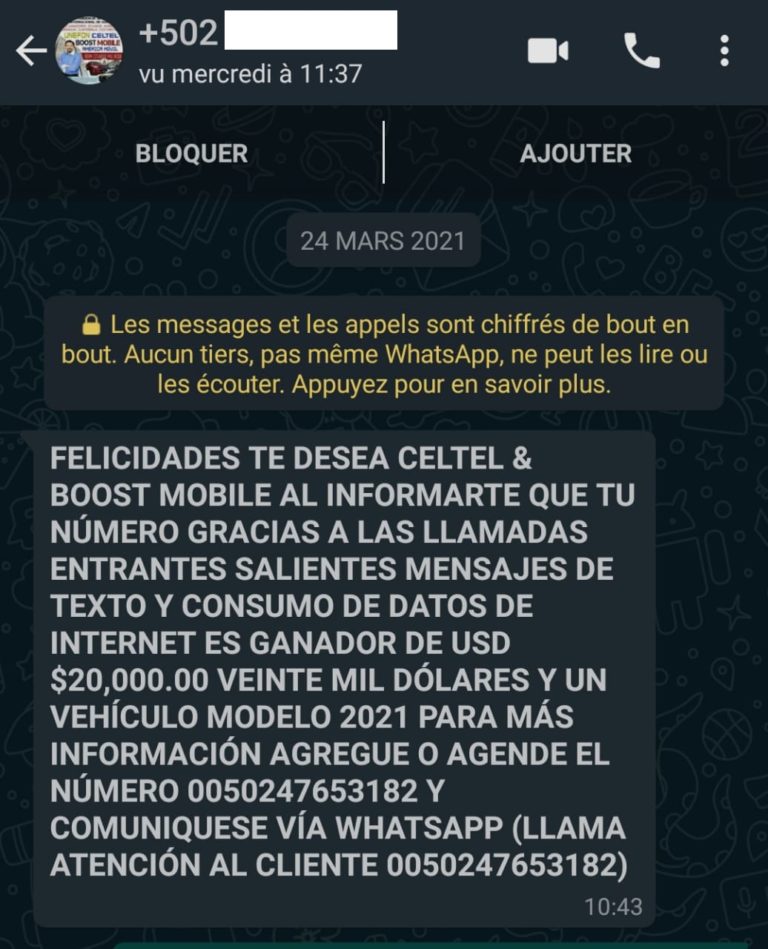

En la siguiente imagen podemos ver una técnica (bastante obvia) para obtener información, la cual fue realizada a mi persona, junto con algunos tips para identificarla.

En este momento yo resido en Ecuador, y nunca he estado en Guatemala, así que el primer punto a identificar que un número proveniente de este país (prefijo +502) se contacta conmigo para obsequiarme un premio.

Otra característica importante a notar, es el porqué me piden que registre su número, requisito absurdo para dar un premio. Analizando esto de una manera profesional, podemos comprender que el objetivo es poder acceder a nuestra foto de perfil, estado y también poder observar nuestros estados de Whatsapp para obtener más detalles sobre nosotros. Hay que recordar que toda información es valiosa, gustos de automóviles, comida, familia, profesión, etc. Este número quizás nunca nos escriba, pero siempre puede estar viendo lo que hacemos con suma cautela, recopilando toda la información de lo que compartimos, por eso es recomendable estar conscientes de lo que compartimos por internet, y quienes van a poder observarlo.

Modalidades de ataque

La gran mayoría de ataques de ingeniería social se suelen ejecutar a través de correos electrónicos, mensajes en redes sociales o mensajes de Whatsapp. Hay varias modalidades, como por ejemplo, intentar realizar una estafa directa al solicitar dinero o información, haciéndose pasar por una autoridad, un familiar o una institución a cambio de un favor, un premio o una maleta.

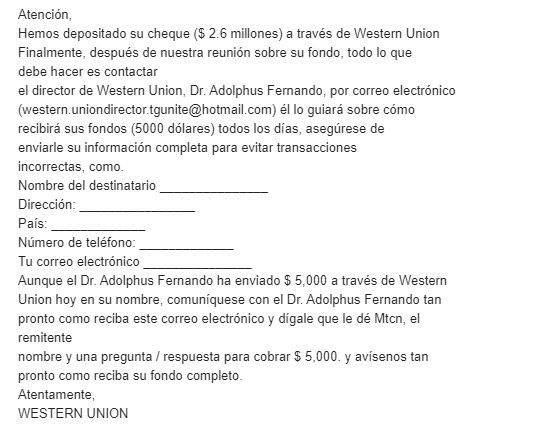

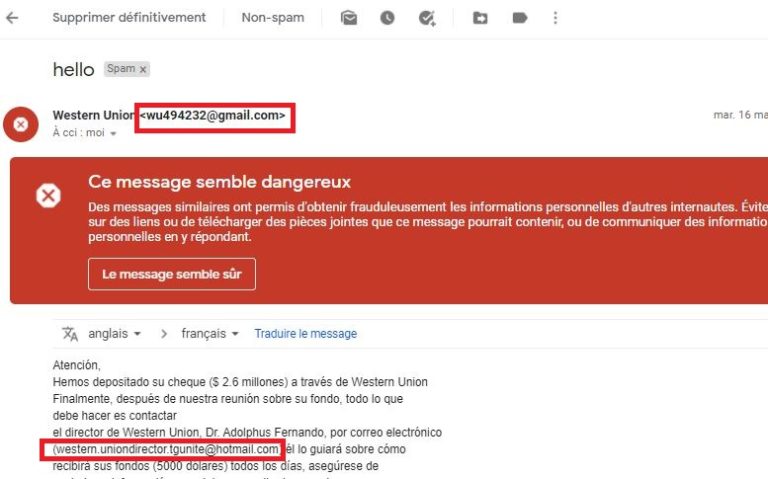

En el siguiente ejemplo un hacker se hace pasar por un directivo de la empresa Western Union, asegurando que un cheque de 2.6 millones ha sido depositado en mi cuenta. Lo primero que uno debe preguntarse es, si tengo o no cuenta en Western Union, e incluso, si alguna vez he utilizado esta empresa para enviar o recibir dinero al exterior. ¿Cómo es que tienen mis datos?

En este correo no hay ningún descargable, ni tampoco piden información considerada sensible, no obstante, piden información. El objetivo de este ataque es pescar a río revuelto en búsqueda de una posible víctima que brinde sus datos.

En este ataque como en cualquier otro debemos fijarnos en las direcciones de correo. Una institución que maneje dinero, datos sensibles de infraestuctura, como también información de clientes tiene por obligación la instalación de una infraestructura de red con muy altas prestaciones que cuente con equipos muy costosos, por lo tanto, es obvio que tienen un servidor propio de correo electrónico. Es decir, las direcciones de correo de una empresa normalmente tendrán un dominio empresarial como “[email protected]” y no como las direcciones mostradas en este correo, las cuales son de servidores gratuitos como hotmail, outlook o gmail.

EN CUALQUIER TIPO DE EMAIL DEBEMOS REVISAR ESTO EN PRIMER LUGAR, YA QUE PUEDE SER UN ATAQUE Y DEBEMOS ESTAR SIEMPRE ALERTAS.

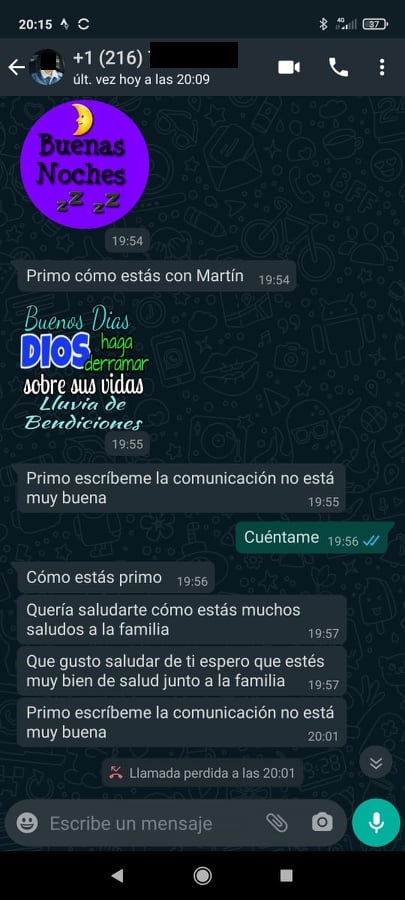

Últimamente esta de moda un ataque en donde un hacker escribe a su víctima por Whatsapp haciéndose pasar por un familiar o amigo que vive en el exterior. La foto de perfil de este contacto cuenta con fotos de esa persona que son descargadas de Facebook, esto nos quiere decir que nos han investigado, y que debemos estar muy atentos, porque no sabemos la cantidad de información que saben de nosotros, así que debemos ser muy cautelosos porque por alguna razón fuimos escogidos como víctimas. En los mensajes el hacker pide básicamente datos personales y que se haga una transferencia porque hay un problema de ingreso de unas maletas al país, ya que este familiar ha decidido regresar de sorpresa por visitar a un pariente o por cualquier otra razón. Hay que descartar toda posibilidad, así que lo primero que se debe hacer es tratar de comunicarse con dicho familiar por cualquier otro medio que no sea ese número e informar a la familia, a nuestros cercanos y a la policía de la situación.

Existen otros ataques en donde se puede recibir un email o mensaje con links o contenidos para abrir o descargar. Este es un instalador de cualquier tipo de software malicioso o comúnmente llamado “virus”, al abrirlo o descargarlo se puede instalar automáticamente, dando de esta manera a los estafadores el acceso a tu información, las direcciones de tus contactos y a nuestros mensajes.

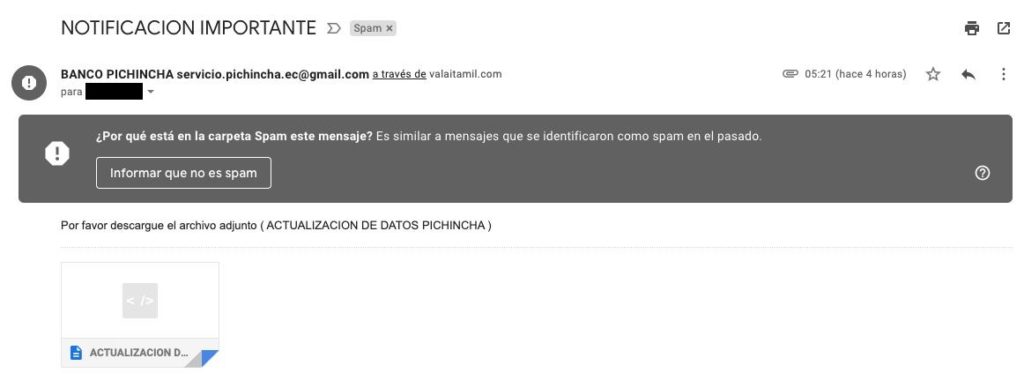

Un ejemplo de este ataque se muestra a continuación, en donde un hacker manda un mensaje haciéndose pasar por una institución bancaria, pidiendo una actualización de la información. Aquí hay que recordar que un banco JAMÁS pide información de esta manera y sobretodo que ninguna persona debería dar número de cuentas o información a un operador del banco por el simple hecho de que ellos ya lo tienen, si ya te piden un simple número de cédula, cuelga enseguida e informa al banco.

Existen otros ataques en donde se puede recibir un email o mensaje con links o contenidos para abrir o descargar. Este es un instalador de cualquier tipo de software malicioso o comúnmente llamado “virus”, al abrirlo o descargarlo se puede instalar automáticamente, dando de esta manera a los estafadores el acceso a tu información, las direcciones de tus contactos y a nuestros mensajes.

Un ejemplo de este ataque se muestra a continuación, en donde un hacker manda un mensaje haciéndose pasar por una institución bancaria, pidiendo una actualización de la información. Aquí hay que recordar que un banco JAMÁS pide información de esta manera y sobretodo que ninguna persona debería dar número de cuentas o información a un operador del banco por el simple hecho de que ellos ya lo tienen, si ya te piden un simple número de cédula, cuelga enseguida e informa al banco.

Política del miedo

El objetivo principal de este tipo de ataques es el de generar un vínculo para que te sientas cómodo y confíes en ellos. Una vez entablado este vínculo, ellos te pedirán acceso a tus cuentas y claves, a través de un discurso cargado de técnicas de persuasión psicológica.

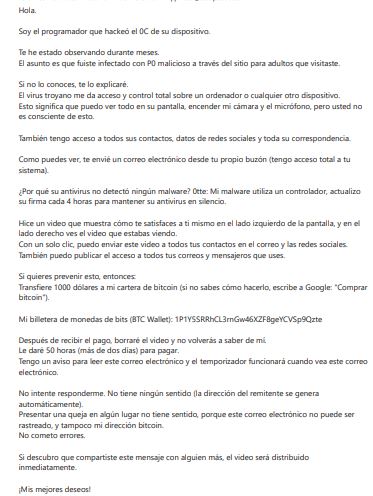

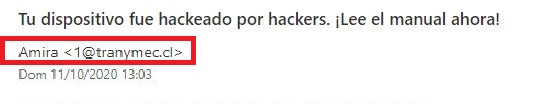

Pero hay que recordar que los atacantes no solo influyen en tu decisión a través de incentivos, regalos o descuentos no solicitados, sino también a través de la política del miedo como podemos ver en el siguiente ejemplo.

Ante estos casos, debemos estar conscientes que siempre podemos ser vulnerados al momento de navegar por cualquier tipo de sitio sin precaución alguna. Sin embargo, esto puede ser neutralizado teniendo unas buenas prácticas al usar internet.

Por cierto, el dominio de esta dirección de correo no utiliza un servidor de correo gratuito.

Situaciones

Después de analizar estos ejemplos podemos entablar una situación imaginaria en donde un hacker encuentra nuestro perfil en un blog, en el cual nos registramos con nuestro correo electrónico empresarial. Este blog es un sitio de debate para gente que comparte el gusto de “coleccionar autos a escala de la marca patito”. Sin darnos cuenta, nosotros hemos compartido lo siguiente:

- En primer lugar nosotros hemos dado al hacker información de contacto para que tenga oportunidad de entablar una conversación. Si el interés del hacker es la empresa donde trabajamos, ya tiene nuestro correo empresarial y por lo tanto ya somos un eslabón débil que quizás pueda permitir el acceso a la misma.

- En segundo lugar, el hacker ya tiene un pretexto para generar el vínculo ya que puede contactarnos diciendo que también es miembro del blog, haciéndonos entender que también es miembro de una institución a la cual tenemos aprecio y confiamos.

- En tercer lugar, ya tiene información suficiente para crear un vínculo emocional con nuestros gustos, porque puede entrar en nuestra mente al ofrecernos ciertos artículos que estén de venta y que sean posiblemente solo imágenes descargadas de internet.

Hay que comprender que el ataque puede tener varias vías para ser realizado como que el hacker nos solicite información o que nos solicite que descarguemos un archivo, o que simplemente accedamos a alguna página maliciosa que puede infectar nuestra máquina. Si es que accedimos desde nuestro computador del trabajo, ya le dimos acceso a la empresa.

¿Cómo prevenirlos?

Como hemos visto, la ingeniería social es el arte de manipular a las personas para que actúen de una manera determinada, para ello se utiliza técnicas de manipulación psicológica y emocional para obtener algo a cambio. Si es que controlamos ciertos impulsos podemos prevenir estos ataques y para ello te presentamos algunas recomendaciones que tienen el objetivo la prevención de víctima de estas estafas.

- Ninguna empresa te pide información que ya la tiene, si es que alguna te pide algún tipo de información para una verificación es posiblemente porque es alguien que está interesado y la está anotando. Por esta razón nunca entregues tus datos de acceso a plataformas.

- Que un desconocido se haga pasar por un supuesto familiar escribiéndote por Whatsapp, no es una coincidencia. Posiblemente, en algún grupo de compra y venta publicaste tu teléfono y el hacker lo vio, entro a tu perfil y vio a tu primo en EEUU, ya que no es muy difícil encontrar el rastro. Por esa razón no compartas información sensible en tus redes sociales, especialmente información de tus hijos como escuelas, colegios, hobbies, etc.

- Si recibes un correo raro, no lo abras, y si lo abriste evita descargar los archivos adjuntos de fuentes desconocidas. Primero averigua si existe la empresa, verifica si el remitente tiene Facebook o LinkedIn.

- Una simple búsqueda en Google te puede aclarar ciertas dudas si es que recibes correos con ofertas tentadoras. Primero asegúrate antes de aceptarlos. Si es que en una entrevista de trabajo te piden dinero para darte equipamiento, material o para ayudarte a conseguir alguna ventaja en la selección, lo muy probable es que sea un ataque o estafa, y antes de realizarlo hazte la pregunta ¿De verdad quiero trabajar en un lugar así?

- Si una institución te pide información, contáctate directamente con la misma para verificar la identidad del trabajador y la veracidad de la petición de datos.

- Ten tu antivirus siempre actualizado, además de eliminar continuamente el historial y caché del computador.

- Educa a tu familia, especialmente a niños y a los adultos mayores, quienes son los más vulnerables a este tipo de estafas.

- Sigue las políticas y consejos de seguridad de tu empresa, y si no tienes contrata un profesional que gestione un plan de seguridad.

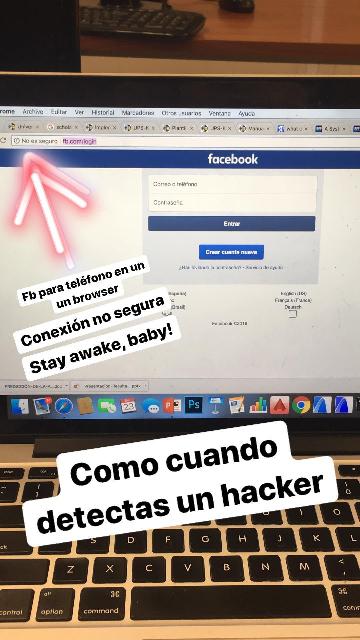

- Evita conectarte a redes wi-fi públicas para navegar por internet, y si lo haces nunca escribas datos de ingreso a ninguna plataforma porque puede ser una trampa, como explico en la siguiente imagen.

Me conecté a una red pública desde mi computador y cuando ingresé a Facebook encontré algunas irregularidades, como por ejemplo:

a. La página no tenía registro de seguridad por https, lo que significa que la página web no seguía el protocolo de seguridad fuerte para la protección de nuestros datos. Esto se puede verificar en la dirección URL.

b. Cuando ingresé a “www.facebook.com“, el servidor DNS me redirigió a “www.fb.com/login“. Esto es algo inusual porque es el login para celulares.

c. Al actualizarse la página me salió el landing page de Facebook para celulares. Al ingresar desde un computador me pareció demasiado extraño que me muestre esa actualización.

d. Con toda esa información pude determinar que fue un ataque planificado para extraer credenciales de acceso a esta plataforma de todos los usuarios que se conecten a esta red pública mediante celular.

Después de haber visto toda esta información, espero que toda nuestra visión sobre cómo utilizamos un computador cambie y que seamos conscientes de que el mundo cibernético no es un lugar seguro, sin embargo, con el conocimiento necesario podemos transitar de una manera segura por el Internet. No debemos olvidar que podemos ser víctimas en cualquier lado, así que compartamos esta información con nuestros cercanos para que, de esta manera, nos cuidemos entre todos.

Instragram

Categorías

- Artículo del Mes (25)

- Capítulos Técnicos (6)

- Emprendimiento e innovación (4)

- Featured (2)

- Grupos de Afinidad (3)

- IEEExp (6)

- M. Destacado (10)

- News (2)

- Pr. Estudiantiles (2)

- Tendencia Tecnologica (20)

- Uncategorized (4)